Imediat după ce este instalat, Sistemul de Operare Windows merge rapid și nu face probleme (de obicei), dar cu timpul se transformă într-un adevărat coșmar.

Sînt mai multe cauze posibile: fișierele temporare care se acumulează în timpul instalării sau folosirii unor programe și navigării pe internet, multiplele erori în regiștrii sistemului, stocarea datelor utilizatorului(utilizatorilor) pe discul de sistem (de obicei C:\) pînă la epuizarea spațiului liber, numărul mare de programe care rulează automat la pornirea sistemului, gradul înalt al fragmentării fișierelor.

Voi încerca să prezint unele soluții/sfaturi pentru cele de mai sus.

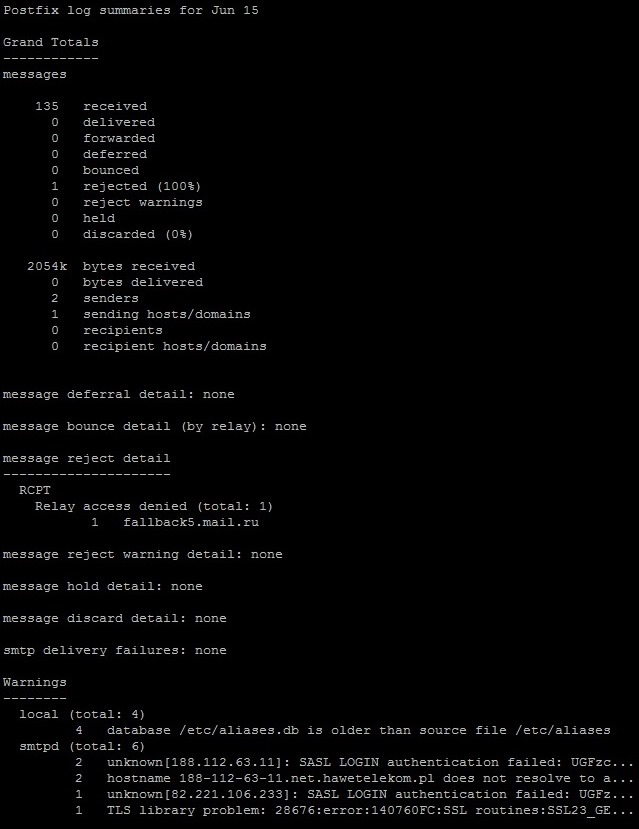

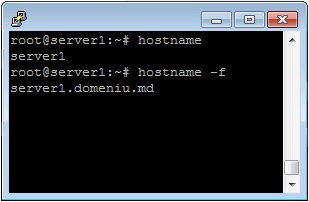

1. Curățarea periodică (măcar o dată în lună) a sistemului de fișierele temporare și curățarea regiștrilor de chei rămase inutile. Cel mai accesibil mod este folosirea unui program specializat, de exemplu CCleaner. Ultima versiune întotdeauna poate fi descărcată de pe FileHippo (voi mai reveni la această resursă internautică). După descărcare și instalare (puteți dezactiva instalarea Google Chrome și Google Toolbar) – lansați programul.

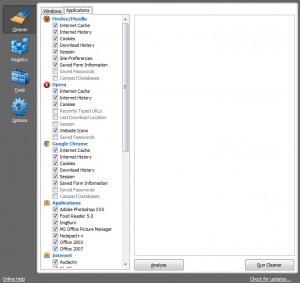

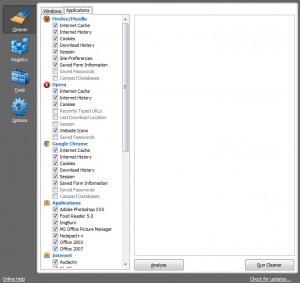

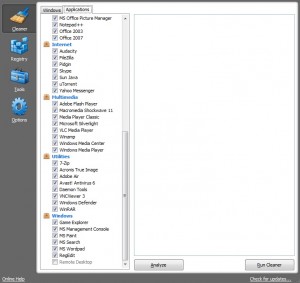

Mai jos vă prezint setările pe care le aplic eu:

Am dezactivat ștergerea parolelor salvate în programele de navigare, Wipe free space (ștergerea ireversibilă a fișierelor șterse; da, la mutare în coșul de gunoi fișierele nu sînt șterse definitiv, chiar dacă a fost golit coșul), Network passwords (debifați dacă vă conectați în rețea, cu nume și parolă), Remote Desktop (dacă vă conectați la distanță la un calculator cu Sistemul de Operare Windows, prin componenta de bază a sistemului. Este irelevantă în cazul folosirii TeamViewer sau altui program asemănător). După aceste setări inițiale, apăsați pe „Analyze” și după scanare „Run Cleaner”, confirmați ștergerea datelor.

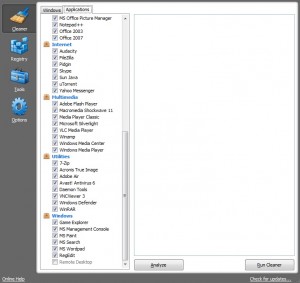

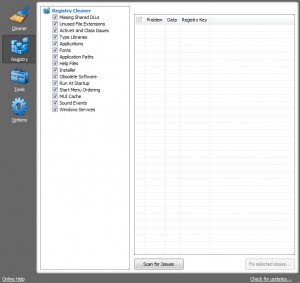

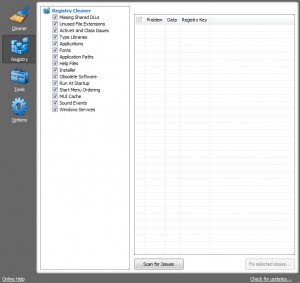

Urmează curățarea regiștrilor, aici lăsați setările inițiale, ceea ce înseamnă că vor fi eliminate toate cheile invalide. În meniul din stînga alegeți „Registry”, jos apăsați „Scan for issues”, apoi, după scanare, „Fix selected issues” (vor fi selectate automat toate), alegeți să nu salvați o copie a regiștrilor (sau puteți salva dacă tare doriți), apoi încă o dată „Fix selected issues” în caseta de dialog.

Atenție, unii utilizatori au întîmpinat probleme în funcționarea calculatorului după curățirea regiștrilor cu CCleaner! (Eu personal nu am întîlnit asemenea probleme, deși în ultimii doi ani am folosit acest program la peste 200 de calculatoare)

2. La fel puteți folosi un script clear.bat, mai puțin „inteligent”, care va șterge doar fișierele temporare ale utilizatorului și ale Sistemului de Operare. După ce îl descărcați, puteți face click drept pe el, apoi „Edit” și să vă convingeți că nu face careva chestiuni dăunătoare (la descărcare puteți primi avertizare de securitate, asta e normal, confirmați descărcarea). Dacă folosiți Windows Vista/7/8 – rulați-l și cu drepturi de utilizator, și cu drepturi de administrator (click drept, „Run as administrator”).

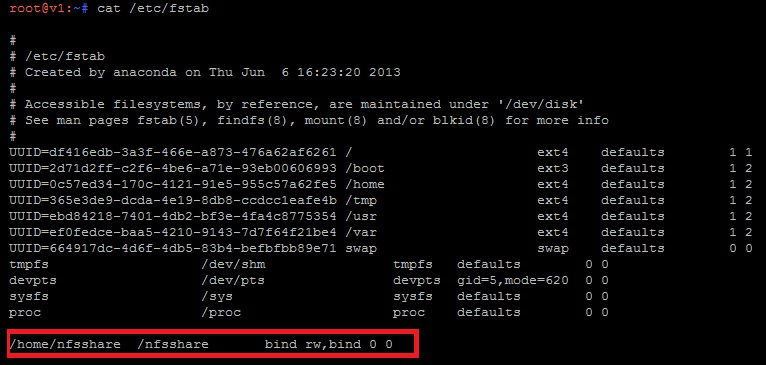

3. Urmăriți ca pe discul de sistem să fie întotdeauna minim 2GB sau 20% spațiu liber (la fel se recomandă și pentru celelalte discuri). De obicei, discul de sistem este C:/. Pentru confirmare, deschideți în cîmpul-adresă a unei ferestre de Windows: „%SystemRoot%” fără ghilimele, trebuie să se deschidă C:\Windows – dacă e alt disc – acesta este de sistem. Păstrați datele personale pe celelalte discuri – D, E, etc. Implicit, conținutul suprafeței de lucru (Desktop) și MyDocuments tot pe C:/ se află! Apropo, discul C este mai mult predispus spre erori și pierdere de informație decît celelalte! Dacă țineți numaidecît să accesați informația de pe suprafața de lucru – creați referințe (shortcut).

Uneori nici nu observăm cum ajungem să instalăm o mulțime de programe, care epuizează spațiul disponibil (dacă avem un HDD/SSD de capacitate mică sau discului C:/ i-a fost alocat puțin spațiu). Puteți dezinstala programele pe care nu le folosiți, economisind spațiu. Dezinstalarea se face din Panoul de control, „Add or remove Programs” (în Windows XP) sau „Programs and Features” (în Windows 7).

4. Dacă aveți un procesor slab, un volum mic de memorie operativă sau pur și simplu nu vreți să irosiți resursele sistemului, cît și pentru optimizarea pornirii și funcționării calculatorului, este util să dezactivați pornirea automată a unor programe. Pentru aceasta, prin combinația de taste Windows+R deschideți fereastra de executare, acolo scrieți „msconfig” (fără ghilimele) și apoi „OK”.

La pagina „Startup” dezactivați programele care nu trebuie să pornească. Lăsați bifate înregistrările pentru Antivirus și Firewall (în română cică se numește „pasarelă” 😀 ); dacă setările le faceți pentru un laptop – programul driverului pentru touchpad Synaptics/ALPS/Elantech; dacă folosiți careva programe deocheate ce rulează aplicații adiționale la pornire – lăsați-le active; dezactivați reînnoirile de programe (dar asta înseamnă că va trebui să verificați periodic versiunile noi disponibile). Aceeași procedură aplicați-o și pentru pagina „Services”, aici obligatoriu înainte de a dezactiva ceva – bifați în partea de jos „Hide all Microsoft services” ca să nu dezactivați careva servicii esențiale ale sistemului. Cele neesențiale veți putea să le reactivați din nou.

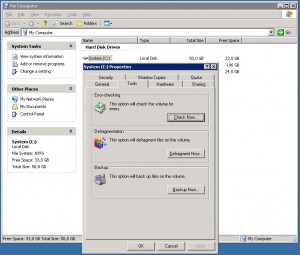

5. În timpul funcționării sistemului de operare, fișierele pe care le folosește se fragmentează, adică un fișier este înscris pe bucăți în diferite regiuni ale discului, iar la citirea lui, sistemul este nevoit să parcurgă toate regiunile unde se află fragmente, ceea ce duce la încetinirea sistemului, dacă gradul de fragmentare este mare. Pentru „reîntregirea” fișierelor, se folosește procedura de defragmentare. Pentru aceasta puteți folosi instrumentele de sistem sau careva programe terțe.

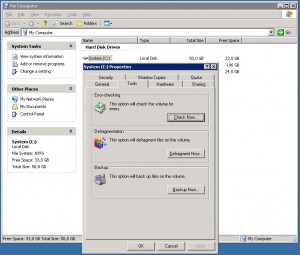

Pentru defragmentare obișnuită, deschideți (My) Computer, click drept pe discul C:/, „Tools”, „Defragmentation”, „Defragment Now”, în fereastra nouă alegeți iar discul și apăsați „Defragment”. Ca alternativă puteți folosi un alt program, interfața diferă, însă rezultatul e tot același (deși unii pretind că ar defragmenta mai bine, mutînd anumite fișiere folosite des de sistem la început de disc, unde viteza de citire e mai mare), de exemplu: Auslogics Disk Defrag, Defraggler, MyDefrag, O&O Defrag 2000 sau UltraDefrag. Procedura este identică, după pornirea programului se alege discul și se lansează defragmentarea.

Exact așa efectuați defragmentarea și pentru celelalte discuri. Defragmentarea se face după optimizarea spațiului, căci în timpul procedurii este nevoie de spațiu liber. Ca și curățarea de fișiere temporare, defragmentarea se recomandă o dată în lună, dar nu mai des, căci stresați prea mult Hard Discul.